Internet World 6/98

Vom Mythos zur Realität: Der Große Bruder hört mit

Jörg Auf dem Hövel

Das Abhören menschlicher Kommunikation ist im Internet so einfach wie nie zuvor und ist längst gängige Praxis.

Gehen Daten vom Provider auf Reise, laufen sie gänzlich ungeschützt durch das Netz. Ob Aufruf einer Webseite, Internet-Telefonie oder eMail: Der gesamte Verkehr im Internet basiert auf einer gemeinsamen Absprache, wie man Daten mittels einer einheitlich einsetzbaren Methode heil von A nach B transportiert. Ob die Daten auf ihrem Weg durchs Netz von Unbefugten abgefangen und gelesen werden können, gehörte nicht zu den Fragen, mit denen sich die Netzentwickler beschäftigten. So ist keines der herrschenden Protokolle im Internet wirklich sicher und für den Transport sensibler Daten geeignet. Selbst für ungeübte Freizeitbastler ist es kein Problem, über einen fremden Account und unter falschem Namen eMail zu versenden (Spoofing). Ob man seine Mail mit seinem richtigen Namen oder mit pabst@roma.it versieht, ist dem Protokoll völlig gleich. Eine eMail läuft zumeist über ein Dutzend Rechner, bevor sie beim Empfänger eintrudelt. Dieses Prinzip zeigt die Schwäche des Verkehrs, denn zu allen Rechnern auf der Strecke hat immer auch ein bestimmter Personenkreis Zugang.

Diesen Umstand machen sich Geheimdienste wie die amerikanische „National Security Agency“, NSA, zu nutze. Die staatlich legitimierten Lauscher sollen sich längst Abzweigungen an den Hauptstraßen des Internet gebaut haben. Ein Beispiel verdeutlicht, wie das funktionieren könnte: Verfolgt man den deutschen Datenverkehr mit den USA, fällt auf, daß ein großer Teil der Nachrichtenpakete über Knotenpunkte wie beispielsweise „Fix East“ und „Fix West“ läuft. Diese Router sind im Besitz der NASA, der erstere in College Park in Maryland, der andere im kalifornischen Sunnyvale. Wayne Madsen, KoAutor des NSAKlassikers „The Puzzle Palace“ ist sicher, daß der NSA diese und ander Router anzapft (Mae East, Mae West, CIX in San Jose, SWAB in nördlichen Virginia, der von Bell Atlantic unterhalten wird). Fieberhaft , so schreibt auch der „Spiegel“ (36/1996), würden die Experten daran arbeiten in die Software der Vermittlungsrechner zusätzliche Programme einzubauen, die die Datenpakete je nach Ursprungs und Zielort ausfiltern und zur Auswertung abzweigen.

Nach eigenen Angaben wird die NSA mit der nächsten Generation ihrer Abhörmaschinerie in der Lage sein, alle drei Stunden Informationen in der Größenordnung des gesamten Inhalts der „Library of Congress“ (Washington) abzuhören. Und dies ist die größte Bibliothek der Welt, das NSA schätzt, daß hier eine Quadrillion Bits an Informationen lagern.

Glaubt man dem Autor Madsen, überwachen die Lauscher auch die großen Internet Gateways an den Network Access Points (NAPs). Die angebliche angezapften NAPs stehen in Pennsauken, New Jersey (betrieben von Sprint), in Chikago (betrieben von AmerTech und Bell Communication Research) und San Francisco (betrieben von Pacific Bell).

Auch die deutschen Behörden zeigen ein vitales Interesse daran, daß sie im Bedarfsfall auf elektronisch versandte Briefe zugreifen können. Das am 1. August letzten Jahres in Kraft getretene Telekommunikationsgesetz (TKG) verpflichtet alle Netzbetreiber, Internet Provider und Mailboxen auf die Bereitstellung von zwei Schnittstellen für staatlichen Ordnungshüter. Die eine dient den gerichtlich angeordneten Überwachungsmaßnahmen. Die zweite gibt der Nachfolgeorganisation des Postministeriums, der Regulierungsbehörde in Bonn, einen direkten Zugang. Damit hat die staatlichen Stelle nicht nur jederzeit Zugriff auf alle NutzerDaten der ProviderKunden, die ISPs müssen die Leitungen zudem so einrichten, daß sie selber nichts von einem Abruf durch die Behörde mitbekommen. „Diese Situation ist der Traum eines jeden Hackers“, erklärt der Sprecher des „Chaos Computer Club“, Andy MüllerMaguhn mit unverhohlener Ironie. „Der Systembetreiber darf nicht einmal feststellen, wer sich in seinem Computer tummelt“. Und: Die Provider haben der Regulierungsbehörde eine jährliche Statistik über vorgenommene Überwachungen vorzulegen. Diese wird aber durch die Behörde nicht veröffentlicht.

Spricht man die Provider und OnlineDienste auf die Vorschriften im TKG an, geben sie sich noch ahnungslos. Einigen sind die Auswirkungen wohl noch nicht gegenwärtig, andere warten erst auf die noch zu erlassenen Rechtsverordnungen, die die Einzelheiten zu den Modalitäten von Überwachung und Abruf der Kundendaten festlegen werden.

Im Leitungs und Funknetz der Telekommunikationseinrichtungen erleidet das Sicherheitsbedürfnis eines Netzbewohners ebenfalls erhebliche Einbußen durch staatliche Überwachungsmaßnahmen. Denn länger steht fest, daß der Bundesnachrichtendienst (BND) systematisch eMailKonversationen, Telefonate und Faxe belauscht. Mithilfe von Scannerprogrammen, die auf der Grundlage von Schlüsselwörtern arbeiten, sollen die Staatssicherer beinahe hundert Prozent der über das Ausland laufenden InternetKommunikation beschnüffeln. Technisch ist es auch auf mittelgroßen Backbone Strecken kein Problem, den SMTPVerkehr zu überwachen. Man kann sich das ganze vorstellen, wie einen der großen Suchmaschinen im Internet, etwa Alta Vista; nur das hier keine öffentliche WebSeiten, sondern eMail, Telegramme, Telefongespräche und Telefaxe abgehört und abgespeichert werden und von den Geheimdiensten nach Stichwörtern durchsucht werden können. Abgehört werden Satelliten, Seekabel, Richtfunkstrecken, Einzelkabel zu wichtigen Institutionen und auch zentrale InternetBackboneLinks, meist ohne Wissen der Betreiber dieser Anlagen.

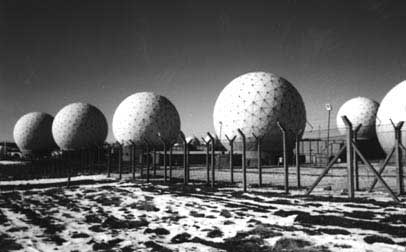

Andreas Pfitzmann, VerschlüsselungsExperte am Institut für Theoretische Informatik der TU Dresden, vermutet, daß so annähernd alle InternetMails, die die deutsche Grenzen überschreiten, von den Verfassungsschützern kontrolliert werden. Und BNDKenner Erich SchmidtEenboom berichtet von einem eigenen Referat in der Abteilung sechs des BND, welches in großen Stil Hacking betreibe. Diese Vermutungen decken sich mit den Recherchen von Nicky Hager, der mit seinem Buch „Secret Power“ ein globales Überwachungsystem aufdeckte. Ein Zusammenschluß westlicher Geheimdienste spioniere, so Hager, Mithilfe von Schlüsselwörtern den weltweiten Datenverkehr aus, der über Satelliten, Überlandleitungen und Radiowellen läuft. Dieses Projekt „Echelon“ hört durch fünf auf dem Globus verteilte Großstationen alle IntelsatKommunikationssatelliten ab, die von den meisten internationalen Telefongesellschaften genutzt werden. Mittlerweile ist dieser globale Große Bruder sogar Thema eines Berichtes im Europäischen Parlament geworden (http://jya.com/stoaatpc.htm). Aber auch der „Statewatch Report“ berichtete bereits Anfang 1997 von den erfolgreichen Bemühungen der Geheimdienste, jegliche Kommunikation zwischen Rechnern und Satelliten abzuhören.

Eines der Riesenohren der Amerikaner steht in Deutschland, im oberbayrischen Bad Aibling, und steht unter inoffizieller Befehlsgewalt der NSA. Gleich nebenan, in der deutschen MangfallKaserne, residiert die „Fernmeldeweitverkehrsstelle“ des BND. Die Pullacher Tarneinrichtung (Objekt „Orion“) darf die amerikanischen Antennen nutzen, knapp hundert Mitarbeiter werten hier Nachrichten aus. Wohlgemerkt aber nur diejenigen, die ihnen von der befreundeten Staatsmacht zu Verfügung gestellt werden der größte Teil der Anlage in Bad Aibling ist „Terra incognita“ für die teutonischen Horcher auch beim BND weiß niemand ganz genau, was die NSA auf dem Terrain treibt.

Der BND selber bestreitet, eMail systematisch abzuhören. Daran darf nicht nur, daran muß gezweifelt werden, wenn man die per Verordnung festgelegte Aufgabenstellung des BND (die öffentlich ist) liest. Ohnehin schon ausgedehnt, wurden die Befugnisse zur Überwachung und Aufzeichnung des Fernmeldeverkehrs durch das Verbrechensbekämpfungsgesetz vom Oktober 1994 erheblich ausgeweitet. Insbesondere wurde in Hinsicht auf den internationalen Nachrichtenverkehr die Überwachung auf Gefahren ausgedehnt, die sich schon aus der Planung bestimmert Straftaten ergeben können. Im Klartext heißt das, daß der BND Nachrichten gleich welcher Art abhören darf und wenn gewisse Stichwörter fallen auch aufzeichnen und auswerten darf. Datenschützer gehen davon aus, daß auf diese Weise täglich Ferngespräche in sechsstelliger Größenordnung gemonitored werden.

Ein Hamburger Professor klagt gegen diese Befugnisse des BND vor dem Bundesverfassungsgericht. Als Experte für das Betäubungsmittelgesetz hält er zahlreiche Kontakte zu Kollegen außerhalb Deutschlands. Er befürchtete wohl nicht zu unrecht, daß sein gesamter eMail Verkehr auf den Festplatten des Geheimdiensts lagert. Auch das höchste Gericht der Republik stellt fest, daß der BND ermächtigt ist, „Fernmeldeverkehr ohne konkreten Verdacht zu überwachen, um die Gefahr der Planung oder Begehung bestimmter Straftaten rechtzeitig erkennen zu können.“ Und weiter heißt es: „Zu diesem Zweck werden Suchbegriffe verwendet, die auf das Vorliegen solcher Gefahren hindeuten können (sogenannte verdachtslose Rasterfahndung).“

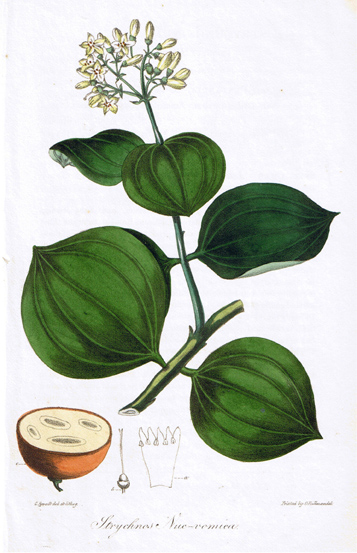

Seitdem wir die Piste verlassen haben, dringen wir tiefer und tiefer in den Dschungel ein. Fingerdicke Schlingpflanzen, Farne und Büsche wuchern über den schmalen Pfad. „Schon nach ein paar Monaten wird es schwierig, den Pfad wiederzufinden“, verrät uns David. Mit einer Machete schlägt er den Weg frei, dabei jede kleine Baumwurzel und Moosfläche ausnutzend um nicht knietief im Morast zu versinken. Wir versuchen es im gleichzutun, ächzen unter der Last des Gepäcks, welches einen mehrmals aus der Balance schaukelt, stolpern immer wieder. Für Blicke nach links oder rechts bleibt vorerst keine Zeit, der natürliche Hürdenlauf braucht unsere gesamte Konzentration. Als David sieht das Spike sich, um einem steilen Abhang sicher hinabzusteigen, an einem Baum abstützt, warnt er trocken: „Die Stämme nicht unbesehen anfassen. Teilweise haben sie scharfe Dornen oder eine Schlange fühlt sich durch euch gestört.“ Wir schweigen.

Seitdem wir die Piste verlassen haben, dringen wir tiefer und tiefer in den Dschungel ein. Fingerdicke Schlingpflanzen, Farne und Büsche wuchern über den schmalen Pfad. „Schon nach ein paar Monaten wird es schwierig, den Pfad wiederzufinden“, verrät uns David. Mit einer Machete schlägt er den Weg frei, dabei jede kleine Baumwurzel und Moosfläche ausnutzend um nicht knietief im Morast zu versinken. Wir versuchen es im gleichzutun, ächzen unter der Last des Gepäcks, welches einen mehrmals aus der Balance schaukelt, stolpern immer wieder. Für Blicke nach links oder rechts bleibt vorerst keine Zeit, der natürliche Hürdenlauf braucht unsere gesamte Konzentration. Als David sieht das Spike sich, um einem steilen Abhang sicher hinabzusteigen, an einem Baum abstützt, warnt er trocken: „Die Stämme nicht unbesehen anfassen. Teilweise haben sie scharfe Dornen oder eine Schlange fühlt sich durch euch gestört.“ Wir schweigen.