HanfBlatt 6/1998

Marihuana – Ein medizinisches Wunder

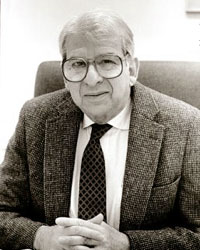

Interview mit dem Cannabis-Experten Lester Grinspoon

Die medizinische Anwendung von Cannabis erregt auf internationaler Ebene und auch in Deutschland immer mehr Aufmerksamkeit. Unglücklicherweise beherrschen noch immer Angst und Desinformation die Diskussion, aber mehr und mehr Menschen entdecken die medizinischen Möglichkeiten der Pflanze. Einer der Pioniere der Erforschung des medizinischen Hanfs ist Lester Grinspoon, Professor an der Harvard Medical School in den USA. In den letzten 30 Jahren schrieb er über 140 Aufsätze und 12 Bücher über Cannabis und andere Drogen. In dem Interview berichtet Grinspoon über seine Arbeit, die neuesten Forschungsergebnisse und den „Krieg gegen die Drogen“.

HanfBlatt:

Was hat Ihr Interesse an Cannabis geweckt?

Grinspoon:

Es war 1967, als ich unerwarteter Weise etwas Zeit zur Verfügung hatte. Da dachte ich daran, mir einmal Marihuana näher anzuschauen, um zu sehen, warum es soviel Theater um die Pflanze gab. Ich war zu dieser Zeit sicher, daß Marihuana eine äußerst gefährliche Droge ist und ich verstand die jungen Leute nicht, die trotz aller Warnungen Cannabis rauchten. Die folgenden drei Jahre verbrachte ich mit Forschung und Sichtung der Literatur und ich mußte lernen, daß ich wie viele andere auch einer Gehirnwäsche unterzogen war. Marihuana ist zwar nicht harmlos, gleichwohl aber viel ungefährlicher als Alkohol oder Tabak. Und -um es vorweg zu nehmen- es ist deshalb der einzig vernünftige Weg damit umzugehen die legale Abgabe durch ein kontrolliertes System. Ich beschrieb das 1971 alles in dem Buch „Marihuana Reconsidered“. Damals wurde das Werk kontrovers diskutiert, heute ist es mit einer neuen Einleitung neu erschienen.

Ihre Forschung ergab, daß Cannabis im Vergleich zu Alkohol oder Tabak harmlos ist…

Ich denke Cannabis ist nicht harmlos. Es existiert keine an sich harmlose Droge. Aber Cannabis ist -egal welche Kriterien man heranzieht- weniger gefährlich als Alkohol und Tabak. Als Beispiel: Tabakkonsum kostet in den USA jährlich 425 Tausend Menschen das Leben, Alkohol vielleicht zwischen 100 und 150 Tausend, gar nicht zu sprechen von all den anderen Problemen, den Alkoholkonsum mit sich bringt. Mit Cannabis gab es keinen einzigen tödlichen Fall. Wenn Cannabis noch immer mit US-Pharmacopoeia1 stehen würde, wäre es unter den am wenigsten giftigen Substanzen aufgeführt.

Es stand noch im Pharmacopoeia am Anfang des Jahrhunderts.

Richtig. Cannabis war eine häufig genutzte Droge, bis es 1941 aus dem Pharmacopoeia entfernt wurde. Das war nachdem das erste drakonische Anti-Marihuana Gesetz im Jahre 1937 erlassen wurde, der „Marihuana Tax Act“. Dieses Gesetz macht es so schwer für Ärzte, Cannabis weiterhin zu verschreiben, daß sie einfach aufhörten es zu nutzen.

Jüngst wurden Cannabinoid-Rezeptoren im menschlichen Hirn entdeckt. Welche Bedeutung haben diese Rezeptoren für die medizinische Anwendung von Cannabis?

Sehr große. Es ist einige Jahre her, als Solomon Snyder die körpereigenen Opiate entdeckte; sozusagen Substanzen wie Opium, die wir in unseren Körper produzieren. Daraufhin wurde geschlußfolgert, daß auch Opiat-Rezeptoren im Gehirn existieren müssen. Kurz darauf entdeckte eine Frau namens Candace Pert diese. Mit anderen Worten: Wenn man den Rezeptor als Schlüsselloch ansieht und den Neurotransmitter als Schlüssel, dann muß der Schlüssel zu dem Schlüsselloch passen, um die Tür zu öffnen.

Bei Cannabis war es andersherum: Der Rezeptor wurde zuerst gefunden, ich glaube 1990. Von diesem Moment an war klar, daß es ein körpereigenes Cannabinoid geben muß – ein Schlüssel, der den Rezeptor in Gang bringt. Und tatsächlich entdeckte eine Gruppe um W.A. Devane diesen Schlüssel und gaben ihm den Namen „Anandamide“, nach dem Sanskrit-Wort Ananda, was soviel wie Glück bedeutet. Nun wird viel rund um diese Rezeptoren und Anandamide geforscht, welche -und das ist wichtig- nicht nur im Gehirn, sondern ebenfalls in anderen Organen des Körpers entdeckt wurden.

In Zukunft werden wir sehen, daß diese Rezeptoren eine sehr wichtige Rolle bei der medizinischen Anwendung des Hanfs spielen. Schon jetzt ist der klinische Nutzen aber empirisch belegt und aus meiner Sicht Grund genug, um in eine Politik umgesetzt zu werden, die es Menschen erlaubt, Cannabis legal als Medizin zu nutzen.

Stehen diese Erkenntnisse nicht im Widerspruch zu der Behauptung, daß Cannabis Hirnschäden verursacht?

Aus meiner Sicht war diese Behauptung immer nur ein Mythos. Denken Sie doch einmal nach: Wenn der Körper seine eigenen, dem Cannabinoiden ähnliche Substanzen produziert, macht es einfach keinen Sinn das er eine damit einen Stoff herstellt, der sein Hirn zerstört. Schon lange bevor die körpereigenen Cannabinoide entdeckt wurde, gab es genug empirische Beweise dafür, daß Cannabis das Gehirn nicht angreift. Es gibt ein paar wenige methodisch zweifelhafte Studien zu diesem Thema von der NIDA3 und der DEA4.

Was können Sie über die DEA sagen?

Der Vorgänger dieser Organisation war das „Federal Bureau of Narcotics“ und es wurde 1930 von Harry Anslinger geleitet. Anslinger rief eine Kampagne ins Leben, die seiner Ansicht nach zur Aufklärung über die Gefährlichkeit von Marihuana beitragen sollte. In der Realität wurde es zu einer großen Desinformations-Propaganda. Das Flaggschiff dieser Kampagne symbolisiert hervorragend der Film „Reefer Madness“. Wer sich diesen Film heute anschaut, selbst wenn er keine Erfahrungen mit Marihuana hat, wird nur über die unglaublichen Übertreibungen lachen können.

Was denken Sie: Haben die großen pharmazeutischen Firmen etwas mit der prohibitiven Haltung der US-Regierung gegenüber medizinischen Cannabis zu tun?

Absolut. Die Organisation „The Partnership for a Drug Free America“ hat ein Budget von einer Million Dollar am Tag. Viel von diesem Geld kommt von den Pharma-Konzernen und Schnaps-Destillerien. Diese Firmen haben was zu verlieren. Die Pharma-Konzerne sind an Marihuana nicht interessiert, weil die Pflanze nicht patentiert werden kann. Und ohne Patent kann man kein Geld machen. Denken Sie beispielsweise an Krebs-Patienten in einer Chemo-Therapie, die unter ständiger Übelkeit leiden. Momentan können diese das beste der Medikamente gegen Übelkeit nehmen, Ondansetron. Normalerweise nimmt man das Oral, eine 8-Milligramm Pille kostet etwa 40 Dollar und für eine einmalige Behandlung braucht man drei oder vier Tabletten. Viele vertragen das Medikament aber oral nicht und sind auf eine intravenöse Injektion angewiesen. Die Kosten für eine solche Behandlung liegen bei 600 Dollar, denn der Patient muß ins Krankenhaus. Eine andere Möglichkeit: Der Patient raucht eine Marihuana-Zigarette und die Übelkeit wird ebenfalls gelindert. Zur Zeit ist Cannabis auf der Straße zwar sehr teuer. Für eine Unze5 zahlt man zwischen 200 und 600 Dollar. Das ist der Prohibitions-Tarif. Wenn Marihuana als Medizin verfügbar wäre, würde es erheblich weniger als andere Medikamente kosten, ich schätze zwischen 20 und 30 Dollar pro Unze. In den USA kann es nicht mit Steuern belegt werden, weil es ein Medikament ist. Ein Joint würde somit 30 Cents kosten. So könnte ein Chemotherapie-Patient für 30 Cent von seiner Übelkeit nahezu befreit werden. Man sieht also warum die Pharma-Konzerne wenig Interesse an Cannabis hegen.

Sehen Sie das als großes Hindernis in Richtung auf Veränderungen in der Drogenpolitik?

Das spielt zumindest eine Rolle.

In ihrem Buch „Marihuana, die verbotene Medizin“ führen sie viele Referenzen auf, die die heilende Eigenschaft von Hanf bestätigen. Können Sie uns einige der medizinischen Probleme nennen, bei denen Cannabis hilft?

Die am weitesten verbreiteten Erfolge wurden bei der Behandlung von Krebspatienten erreicht, die sich einer Chemotherapie unterziehen. Ein großes Problem bei der Chemotherapie ist, daß die eingesetzten Substanzen Übelkeit und Erbrechen verursachen. Das ist eine Form der Übelkeit, des Ekels, dem man sich kaum vorstellen kann. Es ist sehr wichtig diese Übelkeit zu bekämpfen, damit die Menschen ihr Körpergewicht halten. Wie schon vorhin bemerkt gibt es diverse Medikamente, nur ist Cannabis oft das effektivste. Ein weiteres Beispiel ist das Glaukom, eine krankhafte Steigerung des Augeninnendrucks. Vermindert man dieses Druck nicht, kann das Glaukom zur Erblindung führen. Es gibt hierfür einige Medikamente die gut wirken, aber bei vielen Menschen hilft Cannabis besser und mit weniger Nebeneffekten.

Bei Krämpfen hilft es ebenfalls?

Epilepsie wird seit Jahrhunderten mit Cannabis behandelt. Etwa 25 Prozent der Bevölkerung in den USA die unter Epilepsie leiden, erhalten keine gute Linderung durch die konventionellen Arzneien. Bei vielen hilft da Cannabis besser. Ebenso bei der Multiplen Sklerose, einer sehr schmerzhaften Krankheit, unter der über zwei Millionen Menschen in den USA leiden. Jeder der einmal einen Krampf bei Schwimmen bekommen hat, ahnt die Schmerzen. Cannabis ist sehr effektiv bei Muskel-Spasmen, nicht nur bei Multipler Sklerose, sondern auch bei Lähmungen.

Es ist nicht lange her, als ich bei einer Diskussion im britischen Fernsehen zugegen war. Eine Frau aus dem Publikum meldete sich und erzählte, daß sie aus Leeds käme und die zweieinhalb Stunden Fahrt nach London auf sich genommen habe, obwohl sie aufgrund ihrer Multiplen Sklerose unter einer nicht zu kontrollierenden Blase leide. Cannabis würde ihr dagegen dabei helfen, die Kontrolle über ihre Blase zu halten.

Cannabis hilft bei leichten Schmerzen und wird auch seit Jahrhundert auf diesem Gebiet angewandt, genauso wie bei Migräne. Die Liste ist lang und ich glaube nicht, daß sie wollen, daß ich weiter mit der Aufzählung fortfahre. Kurzum: Es gibt viele Anwendungsmöglichkeiten, Cannabis hat einen erstaunlich niedrigen Grad an Giftigkeit und es ist preiswert. Meiner Meinung nach wird Cannabis die Wunderdroge des ausgehenden Jahrhunderts, genauso wie es Penicillin in der 40er Jahren war.

In ihrem ersten Buch über Cannabis, „Marihuana Reconsidered“, erwähnen Sie die Unsinnigkeit der Behauptung, daß die internationalen Konventionen, speziell die der UN, ein ernsthaftes Hindernis bei der Legalisierung von Cannabis sind. Stehen Sie noch heute auf diesem Standpunkt?

Keine Frage, ja. Übereinkünfte kann man ändern und ich denke, der Anschub hierfür wird von Europa ausgehen. Das Interesse wächst in Europa schneller als in den Vereinigten Staaten. Ende 1995 erhielten wir einen Brief des Deutschen Herausgebers des Buches „Marihuana, Die verbotenen Medizin“, der uns zur siebten Auflage gratulierte. Er sagte, daß das Buch eine „gesunde Debatte um das medizinische Cannabis in Deutschland“ angeschoben hätte. Die Europäer sind uns weit voraus und der Druck wird von ihnen kommen. Die momentane Situation ist aber auch wirklich furchtbar. Viele kranke Menschen kämpfen schon genug mit ihrer Krankheit, zusätzlich sind sie auch noch dem Druck der Illegalität ausgesetzt.

Denken Sie, daß die internationalen Abkommen den „Krieg gegen die Drogen“ am Leben erhalten?

Ich bin kein Experte, aber die Rechtsexperten mit denen ich sprach sagen, daß das nicht das Problem wäre. Der „Krieg gegen die Drogen“ hat eine erheblich größere Dimension als unsere Diskussion um den medizinischen Hanf. Der Weg könnte aber derselbe sein: Druck auf die Entscheidungsträger in Politik und Gesellschaft. Die Leute müssen aufgeklärt werden. Das gilt vor allem für die Ärzte. Sehen Sie, normalerweise erhalten Ärzte ihre Ausbildung über Drogen von den pharmazeutischen Konzernen, von Artikeln in Fachzeitschriften und Kampagnen. Viele dieser Institutionen haben aber -oft aus wirtschaftlichen Gründen- kein Interessen an einer Verbreitung von Cannabis. Seit einiger Zeit ändern sich aber was, denn vermehrt lernen nun die Ärzte von ihrer Patienten. Ein AIDS-Patient erzählt seinem Arzt, daß er Marihuana als Mittel gegen seinen Gewichtsverlust einsetzt. Und der Arzt sieht den Beweis auf der Meßskala seiner Waage. Das macht natürlich Eindruck und so ändern sich halt Einstellungen.

Aus dem Nexus Magazine 3/96

E-Mail: nexus@peg.apc.org

Übersetzt von Jörg Auf dem Hövel

Seitdem wir die Piste verlassen haben, dringen wir tiefer und tiefer in den Dschungel ein. Fingerdicke Schlingpflanzen, Farne und Büsche wuchern über den schmalen Pfad. „Schon nach ein paar Monaten wird es schwierig, den Pfad wiederzufinden“, verrät uns David. Mit einer Machete schlägt er den Weg frei, dabei jede kleine Baumwurzel und Moosfläche ausnutzend um nicht knietief im Morast zu versinken. Wir versuchen es im gleichzutun, ächzen unter der Last des Gepäcks, welches einen mehrmals aus der Balance schaukelt, stolpern immer wieder. Für Blicke nach links oder rechts bleibt vorerst keine Zeit, der natürliche Hürdenlauf braucht unsere gesamte Konzentration. Als David sieht das Spike sich, um einem steilen Abhang sicher hinabzusteigen, an einem Baum abstützt, warnt er trocken: „Die Stämme nicht unbesehen anfassen. Teilweise haben sie scharfe Dornen oder eine Schlange fühlt sich durch euch gestört.“ Wir schweigen.

Seitdem wir die Piste verlassen haben, dringen wir tiefer und tiefer in den Dschungel ein. Fingerdicke Schlingpflanzen, Farne und Büsche wuchern über den schmalen Pfad. „Schon nach ein paar Monaten wird es schwierig, den Pfad wiederzufinden“, verrät uns David. Mit einer Machete schlägt er den Weg frei, dabei jede kleine Baumwurzel und Moosfläche ausnutzend um nicht knietief im Morast zu versinken. Wir versuchen es im gleichzutun, ächzen unter der Last des Gepäcks, welches einen mehrmals aus der Balance schaukelt, stolpern immer wieder. Für Blicke nach links oder rechts bleibt vorerst keine Zeit, der natürliche Hürdenlauf braucht unsere gesamte Konzentration. Als David sieht das Spike sich, um einem steilen Abhang sicher hinabzusteigen, an einem Baum abstützt, warnt er trocken: „Die Stämme nicht unbesehen anfassen. Teilweise haben sie scharfe Dornen oder eine Schlange fühlt sich durch euch gestört.“ Wir schweigen.